Эффективные Методы Заражения: Руководство по Безопасности в Цифровой Эпохе

В современном мире цифровые угрозы становятся все более изощренными, и методы заражения играют ключевую роль в таких атаках. Понимание этих методов и принятие соответствующих мер безопасности являются критически важными для защиты как личных данных, так и корпоративной инфраструктуры. В этой статье мы рассмотрим различные методы заражения, которые используют киберпреступники, и предложим практические советы по обеспечению безопасности.

Вирусы

1.1. Троянские программы (Trojans)

Троянские программы представляют собой злонамеренное программное обеспечение, которое скрывается под видом полезного или необходимого приложения. Они могут быть использованы для получения удаленного доступа к компьютеру, кражи личной информации или даже для установки других вредоносных программ.

1.2. Коды внедрения (Injectors)

Коды внедрения используются для внедрения вредоносного кода в другие программы или процессы. Они могут изменять исполняемые файлы или память процессов, чтобы запустить зловредный код без ведома пользователя.

Шпионские программы

2.1. Кейлоггеры (Keyloggers)

Кейлоггеры записывают все нажатия клавиш на компьютере, что позволяет злоумышленникам получить доступ к паролям, личным сообщениям и другой чувствительной информации пользователя.

2.2. Шпионские программы для отслеживания (Spyware)

Шпионские программы для отслеживания могут незаметно устанавливаться на компьютер пользователя и собирать информацию о его действиях в Интернете, такую как посещенные веб-сайты, вводимые запросы и даже содержимое электронной почты.

Фишинг

3.1. Почтовый Фишинг (Email Phishing)

Почтовый фишинг представляет собой метод атаки, при котором злоумышленники отправляют поддельные электронные письма, представляющиеся доверенными источниками, с целью выманивания чувствительной информации, такой как пароли или данные банковских счетов.

3.2. Веб-Фишинг (Website Phishing)

Веб-фишинг включает создание поддельных веб-сайтов, которые маскируются под официальные ресурсы, чтобы обмануть пользователей и заставить их вводить личные данные.

Эксплойты

4.1. Уязвимости Программного Обеспечения (Software Vulnerabilities)

Злоумышленники могут использовать известные или недавно обнаруженные уязвимости в программном обеспечении для выполнения вредоносного кода на компьютере жертвы без ее согласия.

4.2. Zero-Day Эксплойты

Zero-day эксплойты – это уязвимости, о которых разработчики программного обеспечения еще не знают или для которых не были выпущены исправления. Они представляют особую опасность, поскольку не имеют защитных мер, и могут быть использованы для атак до того, как уязвимость будет исправлена.

Стеганография

5.1. Скрытая Передача Данных (Covert Data Transmission)

Стеганография представляет собой метод скрытой передачи данных, при котором информация внедряется в носитель, такой как изображение или звуковой файл, без изменения его внешнего вида или качества.

5.2. Скрытые Каналы (Covert Channels)

Скрытые каналы используются для передачи данных между системами в обход обычных каналов связи, что делает обнаружение таких активностей более сложным для защитных механизмов.

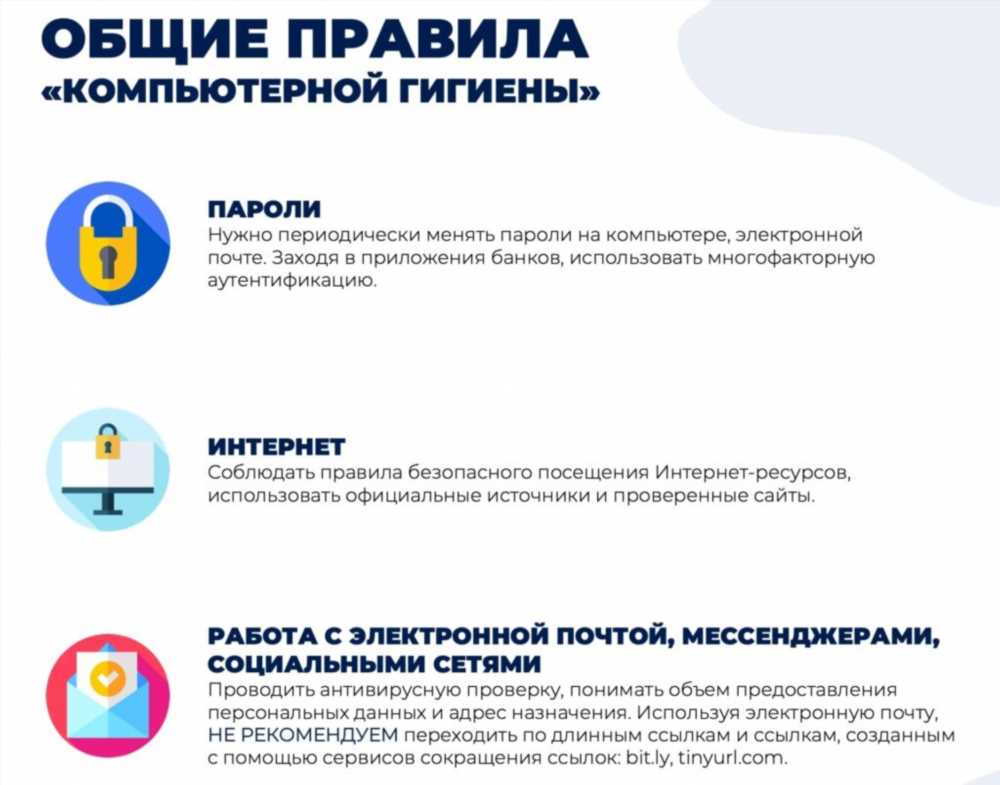

Знание этих методов заражения и принятие соответствующих мер безопасности, таких как установка антивирусного программного обеспечения, обновление программ и операционных систем, а также обучение пользователей распознавать подозрительную активность, помогут защитить ваши данные и сети от кибератак.